Les menaces évoluent, mais votre organisation ne peut pas se permettre de réagir en retard. Gérer le contrôle d’accès physique ou logique sur un seul site n’est déjà plus suffisant : la prolifération des bâtiments, agences ou entrepôts multiplie les vulnérabilités. L’enjeu : une sécurisation homogène, proactive, automatisée – sans perdre une seconde. Aujourd’hui, seule une plateforme de contrôle d’accès centralisée, basée sur le cloud, permet de reprendre la main sur la gestion des droits d’accès à grande échelle. Ne laissez aucun point faible s’installer : mobilisez la puissance de la gestion centralisée pour protéger vos actifs, contrôler l’identité et superviser l’ensemble de vos sites comme un chef d’orchestre.

Mettez un en place un contrôle d’accès moderne avec nos experts de l’installation et de la programmation.

Pourquoi la gestion centralisée du contrôle d’accès transforme la donne ?

Le temps où chaque site gérait ses accès localement est révolu. Ce modèle expose aux erreurs et multiplie les points d’entrée pour les menaces. Une attaque ciblant seulement un site peut désormais contaminer toute l’infrastructure si la supervision et la surveillance font défaut.

La gestion centralisée élimine ces risques. Elle uniformise les processus, simplifie le déploiement des politiques de sécurité et offre une visibilité globale. Les équipes pilotent chaque porte, badge ou identifiant numérique en temps réel. Cette solution impose la discipline, réduit la surface d’attaque et anticipe les incidents grâce à l’automatisation intelligente.

Quels sont les principaux bénéfices pour la sécurité ?

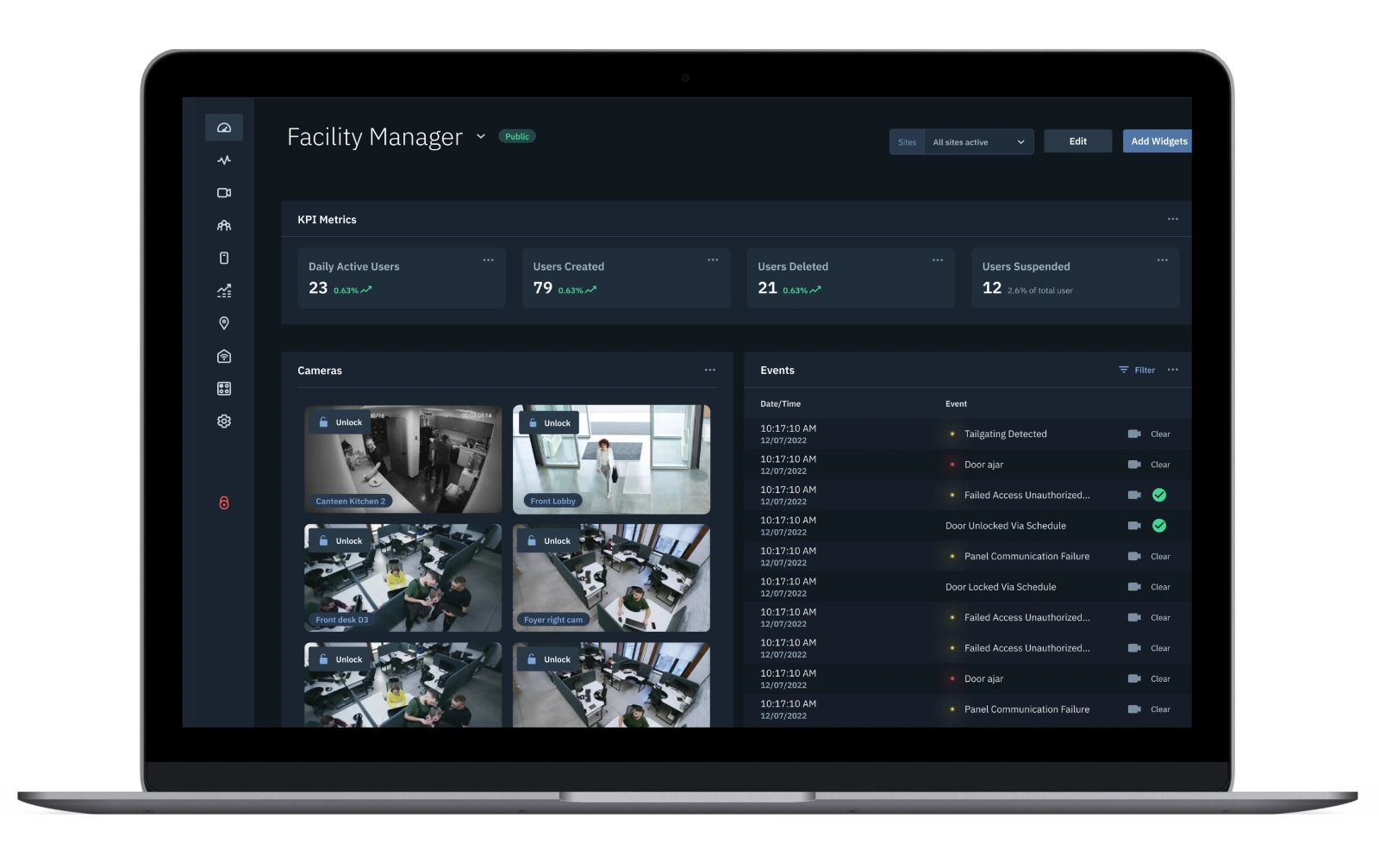

Avec une plateforme de contrôle d’accès centralisée, chaque événement suspect est détecté immédiatement, quel que soit le site concerné. Les alertes sont consolidées, la réponse devient coordonnée, rapide, sans chaîne de validation interminable. La trace d’audit est exhaustive, essentielle pour prouver la conformité réglementaire.

Plus besoin de jongler avec plusieurs interfaces hétérogènes, ni de multiplier les formations complexes. Un cockpit unique suffit : contrôle d’accès, authentification et autorisation. En cas d’urgence, révoquer un droit d’accès devient instantané. Les intrusions internes ou externes trouvent la porte close, même quand elles tentent de jouer sur la désorganisation.

Quelles économies et quels gains opérationnels ?

Centraliser signifie aussi rationaliser les dépenses : moins de déplacements techniques, moins d’équipements redondants à maintenir. Le temps consacré à la gestion des utilisateurs chute drastiquement. La configuration d’un nouvel utilisateur, la modification d’un profil ou la désactivation d’un accès se font en quelques clics.

Une plateforme de contrôle d’accès moderne issue du cloud libère des contraintes matérielles lourdes : évolutivité, disponibilité, fiabilité. Fini les interventions sur site juste pour rafraîchir une liste ou activer un badge. Les ressources IT se reconcentrent sur le cœur de la mission : renforcer la sécurité, non gérer des tâches répétitives.

La clé du multisite : piloter toutes les entités depuis un seul centre nerveux

Piloter dix ou cent bâtiments à distance exige une architecture pensée pour la gestion multisite et la robustesse. Surveiller à la fois des usines, des filiales commerciales et des sièges administratifs demande une approche stratégique bien différente d’un système isolé.

Le cloud s’impose ici comme catalyseur : il connecte chaque périphérie au back-office en temps réel, synchronisant les règles de contrôle d’accès à travers tout le réseau. Les décisions d’autorisation s’appliquent partout, sans latence, sans exception possible. La sécurité des infrastructures multi-sites passe alors de l’utopie à la réalité tangible.

Comment assurer une gestion efficace des utilisateurs et des identités ?

La colonne vertébrale reste la gestion des identités (IAM) : numériser chaque individu, valider leur rôle, suivre leurs mouvements, hiérarchiser les privilèges. Un annuaire central garantit l’intégrité de cette cartographie. Seul le personnel autorisé accède aux zones sensibles ; les visiteurs ou prestataires reçoivent des droits limités, temporaires et tracés.

Dès qu’une identité n’a plus de raison d’exister dans le système – départ, fin de contrat, changement de fonction – la suppression est automatique. Aucun oubli ne subsiste, aucune faille humaine n’est tolérée. Ce verrouillage dynamique stoppe net les abus potentiels.

Quels outils pour orchestrer la gestion des droits d’accès ?

Un workflow intelligent gère les demandes d’accès, les validations hiérarchiques, et l’application des restrictions. Fini le cauchemar des listes manuelles. Chaque profil bénéficie de droits précisément ajustés à sa mission, sans surplus inutile.

Grâce à la programmation horaire, certains créneaux peuvent s’ouvrir ou se refermer automatiquement selon les besoins. La gestion centralisée évite les failles chronologiques, offrant une granularité totale des règles. Toute tentative d’accès anormale déclenche un signal, visible immédiatement par la supervision.

Technologies clé : supervision, automatisation et sécurité avancée

Investir dans une plateforme de contrôle d’accès centralisé revient à choisir l’innovation contre l’obsolescence. Les technologies embarquées combinent surveillance active, prévention et ressources analytiques puissantes.

Chaque action – ouverture de porte, connexion à un logiciel métier, scan biométrique – remonte instantanément à la console de supervision. Les opérateurs prennent les décisions fondées sur des données continues : on arrête de travailler à l’aveugle.

Quels rôles joue le cloud dans la gestion centralisée multisites ?

Le cloud représente la colonne vertébrale technologique : mise à jour permanente, backups automatiques, disponibilité 24/7. Même en cas de coupure locale, l’accès aux paramètres stratégiques ou historique des événements se poursuit. Plus besoin d’investir dans des serveurs internes qui vieillissent mal ou multiplient les pannes cachées.

La scalabilité du cloud garantit que chaque nouveau site ou service s’intègre sans croître la complexité administrative. Qu’il s’agisse d’une dizaine ou d’une centaine de franchises, la plateforme progresse au rythme des ambitions de l’organisation – sans jamais ralentir l’évolution.

Comment intégrer les exigences réglementaires et la cybersécurité ?

Des mécanismes stricts encadrent le stockage et la gestion des données, respectant RGPD et cahiers des charges sectoriels. L’automatisation confère la traçabilité : chaque opération, création ou suppression de droit laisse une empreinte inaltérable.

Côté cyberdéfense, l’authentification multifacteur, le chiffrement côté serveur et l’enrôlement Zero Trust protègent l’accès à la plateforme. Impossible d’infiltrer le système en exploitant un mot de passe faible ou un terminal oublié. Le workflow IAM, couplé à la supervision continue, ferme la porte à toute compromission latente.

- Supervision centralisée, accessible tout moment

- Ségrégation stricte des droits selon profils

- Gestion des utilisateurs automatisée et tracée

- Protection immédiate des accès critiques multisites

- Interopérabilité avec vidéosurveillance et détection intrusion

- Maintenance logicielle facilitée via le cloud

Vers une gestion globale et unifiée des accès : gagner en flexibilité, réactivité et résilience

L’environnement actuel se caractérise par l’accélération : nouveaux partenariats, mobilité accrue, allers-retours réguliers entre différents espaces professionnels. Un système cloisonné devient rapidement obsolète. Seule une gestion unifiée des identités et des accès positionne une organisation à la hauteur des menaces modernes.

Le futur appartient aux interlocuteurs capables d’analyser toute anomalie en amont, avant qu’elle ne se transforme en crise. Avec une gestion centralisée et le recours massif au cloud, cette anticipation devient enfin possible. Sécuriser tous les flux – physiques autant que numériques – repose donc sur la solidité technologique, l’automatisation des droits, et la capacité de surveiller l’intégralité du réseau multisite via une interface unique.

Quels risques persistent en dehors de la gestion centralisée ?

Doubler le nombre de sites sans coordination mécanique des politiques d’accès, c’est ouvrir la voie à des fuites massives. L’absence de centralisation provoque la multiplication des comptes fantômes, des badges perdus jamais désactivés, des logs dispersés impossibles à exploiter. Un audit sérieux révèle toujours ces angles morts.

À l’heure où les attaques ciblées visent les chaînes logistiques, on ne peut plus négliger aucune porte d’entrée. Abandonner la gestion manuelle ou partiellement informatisée, c’est éliminer les variables incontrôlables. C’est affirmer que la croissance de l’entreprise ira de pair avec celle de la sécurité – à condition de prendre l’initiative maintenant, avant que le danger ne dicte ses propres règles.

Prendre l’avantage concurrentiel grâce à la supervision intégrale

Disposer d’un tableau de bord global, capable d’orchestrer droits, identités et événements, crée un avantage opérationnel immédiat. On priorise la réactivité face à l’incident. On décloisonne les équipes sécurité, direction des ressources humaines et management technique. Chacun accède à l’information pertinente sans friction, ni doublons.

Ce saut qualitatif ne relève plus de l’optionnel : c’est une obligation pour éviter la paralysie en cas d’alerte majeure, pour fluidifier les entrées, garantir la continuité des activités et anticiper les attentes des clients et partenaires.

STORI Protection installe des contrôles d’accès cloud qui bénéficient d’une plateforme qui centralise l’ensemble des contrôles d’accès de tous vos sites.